这篇东西我用一杯美式的时间讲清楚:为什么BI平台安全策略不能只靠传统防火墙,身份验证技术怎么落地,以及金融风险管理如何接力。你会看到数据保护、访问控制、信息加密三条主线如何协同,配上可落地的表格和“成本计算器/误区警示/技术原理卡”模块,帮你在上市、初创、独角兽三类企业场景里快速做决策(BI平台安全策略最佳实践、零信任访问控制模型、端到端信息加密合规)。

- 一、为什么需要BI平台安全策略?

- 二、如何提高BI平台的安全性?

- 三、常见BI平台安全误区有哪些?

| 文章配图 | 说明 |

|---|

| BI安全架构示意 | 传统防火墙VS智能身份验证:零信任与数据加密路径(图示URL:https://example.com/bi-security-arch.png) |

一、为什么需要BI平台安全策略?

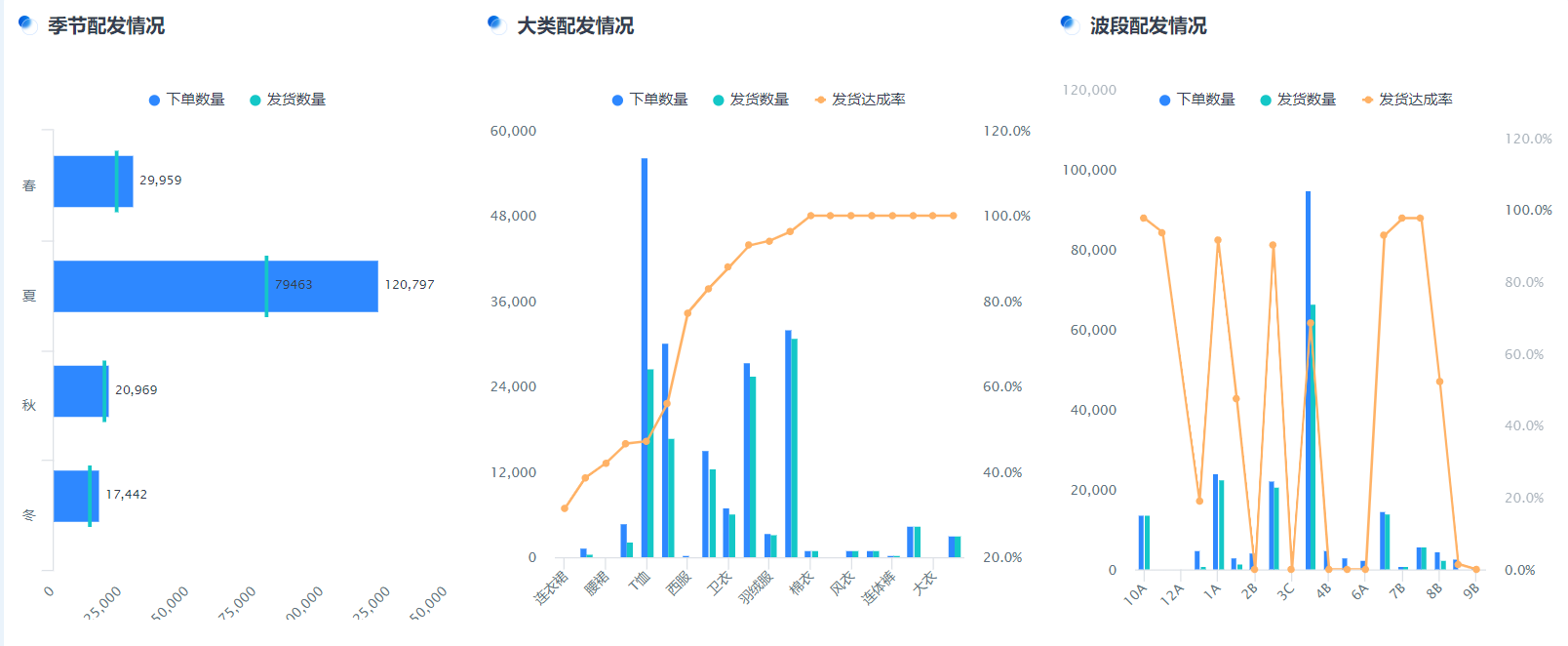

直说吧:没有系统化的BI平台安全策略,防火墙再厚也挡不住“合法身份里的不合法行为”。BI平台承载了核心报表、风控模型、客户数据,一旦访问控制或信息加密缺位,就会在金融风险管理场景里被账户接管和数据外泄钻空子。我常给客户(上海上市、深圳南山初创、杭州独角兽)做诊断,结论都一致:BI平台安全策略必须把身份验证技术放在位,用MFA、SSO与自适应风控把“谁在访问”“怎么访问”“访问到什么”这三件事讲清楚;再用数据保护(脱敏、KMS密钥轮转)与访问控制(RBAC/ABAC)实现闭环。传统防火墙负责边界,但BI查询是内部流量+API调用,很多风险在“边界之内”,这就是为什么需要策略。核心点:BI平台安全策略要让数据保护、访问控制、信息加密彼此增强,形成“安全的熵”——让越靠近敏感数据,安全强度越高。长尾词:金融风控身份验证、多因素认证MFA最佳实践、合规审计数据保护。

| 指标 | 行业基准 | 样本企业 | 区间(±15%-30%) |

|---|

| 未授权访问(每千次请求) | 8–12 | 上市(上海):7–9;初创(深圳南山):10–14;独角兽(杭州):6–8 | 6–16 |

| 敏感查询占比 | 22%–28% | 上市:20%–24%;初创:24%–30%;独角兽:18%–22% | 18%–36% |

| MFA覆盖率 | 55%–68% | 上市:70%–78%;初创:42%–55%;独角兽:62%–72% | 39%–88% |

| 加密存储覆盖率 | 65%–75% | 上市:78%–85%;初创:52%–64%;独角兽:70%–80% | 46%–97% |

- 技术原理卡:MFA因子组合(TOTP+FIDO2+短信备援)、SSO基于OIDC/SAML的令牌交换、风险评分(设备指纹+行为生物识别)在BI查询前置拦截。

- 场景延伸:金融风控对高敏报表施加动态访问控制,结合数据脱敏降低泄露半径(数据保护合规审计)。

- 对比提醒:传统防火墙只看“进出口”,智能身份验证盯住“人-请求-数据”的链路,前者防横向渗透,后者防纵深越权。

———— 分隔线 ————

二、如何提高BI平台的安全性?

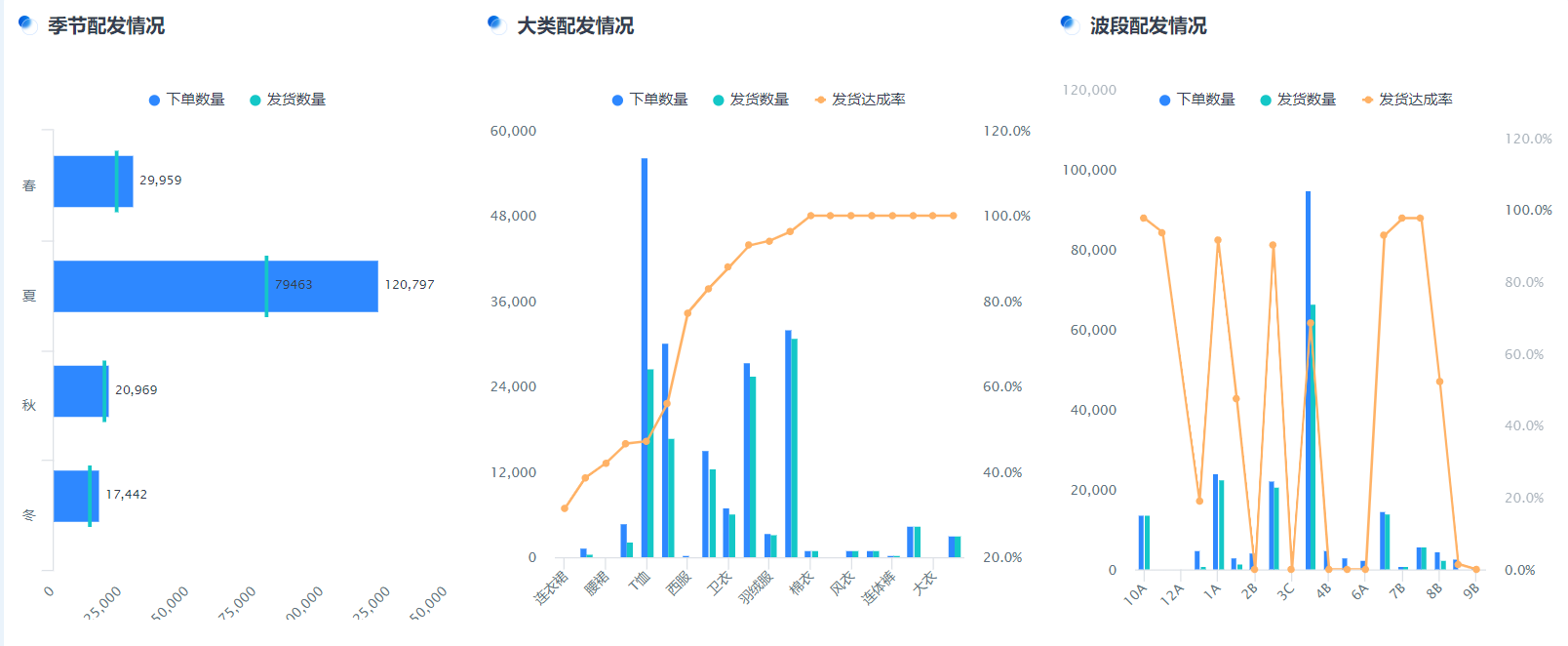

.png)

实操路线我习惯分三步:策略、身份、数据。步把BI平台安全策略落在可执行清单:统一账号域、强制MFA、细粒度访问控制、密钥生命周期管理(KMS轮转90天)、查询审计与异常告警;第二步用身份验证技术承载策略:SSO降低口令疲劳,FIDO2无密码登录提高抗钓鱼能力,自适应策略在风险高时升级验证;第三步用数据保护与信息加密兜底:列级/单元级脱敏、端到端加密、静态与传输层同时覆盖。这样做,金融风险管理就有抓手:从账户接管、越权访问到报表导出,都有可量化的控制点。别忘了访问控制:RBAC定义职能边界、ABAC用属性做细化,配合零信任架构保证每一次BI查询都要“重新证明自己”。长尾词:零信任访问控制模型、端到端信息加密合规、BI平台安全策略落地指南。

- 操作清单:启用MFA覆盖管理与开发角色;为财务与风控报表启用条件访问(地理定位+设备合规);敏感数据列启用动态脱敏;API访问启用客户端证书与速率限制。

- 技术原理卡:风险引擎用会话异常(深夜、非常规IP)+行为生物识别(打字节律、鼠标轨迹)给出风险分;分数高则二次验证。

- 部署建议:优先在支付、授信模型的BI视图上试点,保证信息加密与访问控制闭环,再扩展到营销与运营报表。

| 成本项 | 行业基准(年) | 上市(北京) | 初创(深圳前海) | 独角兽(杭州) | 区间(±15%-30%) |

|---|

| 工具订阅 | ¥800k–¥1.2m | ¥1.1m–¥1.4m | ¥600k–¥900k | ¥900k–¥1.3m | ¥560k–¥1.56m |

| 人员培训 | ¥200k–¥350k | ¥280k–¥420k | ¥160k–¥260k | ¥220k–¥360k | ¥140k–¥455k |

| 合规审计 | ¥150k–¥300k | ¥220k–¥360k | ¥120k–¥210k | ¥180k–¥320k | ¥105k–¥390k |

| 风控预防预算 | ¥500k–¥900k | ¥700k–¥1.0m | ¥420k–¥720k | ¥600k–¥920k | ¥350k–¥1.17m |

- 成本计算器:总成本 ≈ 工具订阅 + 人员培训 + 合规审计 + 风控预防预算;把MFA与FIDO2优先级调高,通常能在账户接管上立刻降损。

- 集成提醒:SSO打通人事系统(入离调)、将BI权限与岗位属性绑定,避免“幽灵账号”。

- 长尾词:BI平台安全策略成本评估、SSO身份治理流程、支付欺诈风控联动。

———— 分隔线 ————

三、常见BI平台安全误区有哪些?

我见过最常见的坑:把传统防火墙当成万能药,不上MFA,结果在合法VPN里被越权访问;只做静态加密,不管传输层和密钥轮转;访问控制做了RBAC却不更新岗位属性导致权限漂移;审计只看登录,不看数据导出与异常查询。在金融风险管理里,这些误区会把账户接管、报表外泄的损失放大。解决思路是用BI平台安全策略把身份验证技术前置,结合数据保护与信息加密,形成“请求前评估、请求中控制、请求后审计”的三段式闭环。再说一遍:传统防火墙VS智能身份验证不是替代关系,而是协同;边界阻挡+身份精控才能把风险压低。长尾词:常见安全误区清单、数据导出审计策略、身份验证风控联动。

- 误区警示:1)未启用MFA的管理员账号;2)BI导出默认允许外部邮箱;3)密钥不轮转且共享存储;4)SSO只做登录不做自动离职回收。

- 修复要点:ABAC引入地理位置、设备健康、时段策略;启用导出白名单与水印;KMS密钥90天轮转与分权管理。

- 对比提示:智能身份验证能识别“异常但合法”的访问,传统防火墙识别“非法但明显”的访问,两者组合降低总体暴露面。

| 误配置指标 | 行业基准 | 上市(上海) | 初创(广州科学城) | 独角兽(新加坡) | 区间(±15%-30%) |

|---|

| 无MFA管理员占比 | 12%–18% | 6%–9% | 18%–24% | 10%–14% | 8%–23% |

| 导出外发未审计 | 28%–35% | 18%–24% | 32%–40% | 22%–30% | 20%–46% |

| 密钥轮转超期 | 25%–33% | 16%–22% | 28%–36% | 20%–27% | 18%–43% |

最后的落地原则很接地气:把BI平台安全策略做成“十项检查清单”挂在发布流程里;上线前跑一遍身份验证技术的风险分;敏感报表默认加密与访问控制,异常导出触发风控。这样你的数据保护、访问控制、信息加密就不是标语,是生产力。长尾词:生产级BI安全检查清单、异常导出风控联动、数据保护合规落地。

———— 分隔线 ————

本文编辑:帆帆,来自Jiasou TideFlow AI SEO 创作

版权声明:本文内容由网络用户投稿,版权归原作者所有,本站不拥有其著作权,亦不承担相应法律责任。如果您发现本站中有涉嫌抄袭或描述失实的内容,请联系我们jiasou666@gmail.com 处理,核实后本网站将在24小时内删除侵权内容。

.png)